WiFiPhisher – Attacchi phishing automatici contro client e reti Wi-Fi

WifiPhiser è un software open-source di penetration test contro i client Wifi, per ottenere credenziali di access point wifi o infettare gli utenti con malware. E’ innanzitutto un attacco d’ingegneria sociale (social engineering) che non prevede l’uso di brute-forcing. E’ un modo semplice per ottenere credenziali da captive portals, pagine di login di terze parti (ex. social network) o chiavi pre-condivise WPA/WPA2.

Come funziona WiFiPhiser

Dopo aver raggiunto una posizione di “man-in-the-middle” usando l’attacco dell’access-point gemello, Wifiphiser reindirizza tutte le richieste HTTP ad una pagina controllata dall’hacker.

Dal punto di vista della vittima, l’attacco consiste in 3 fasi:

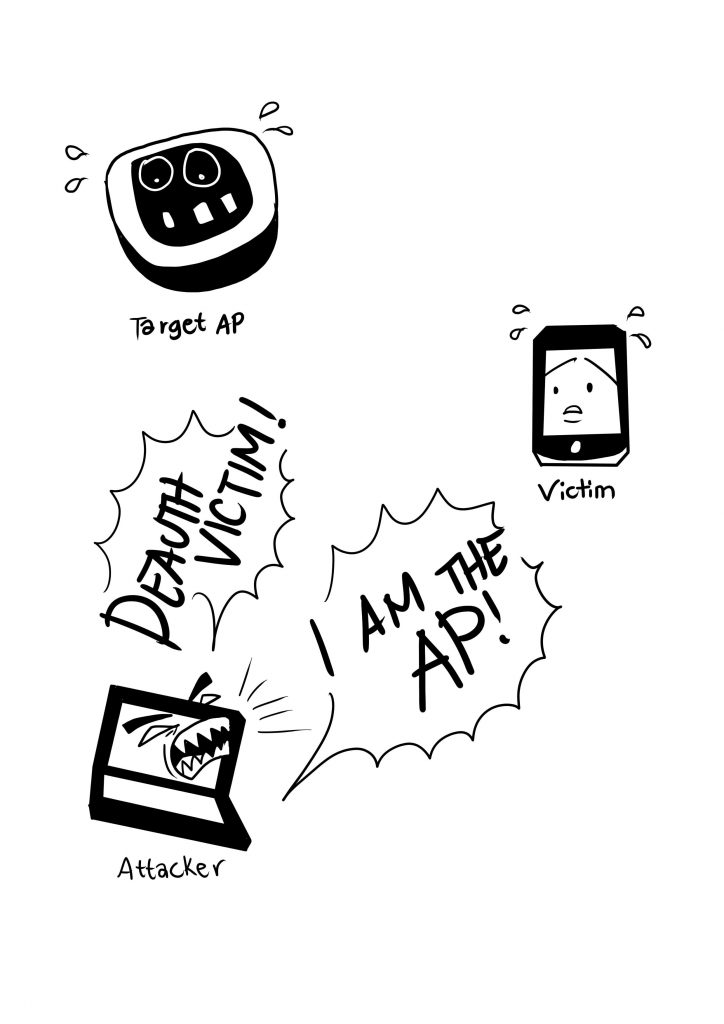

1. La vittima viene sloggata dal suo access-point. Wifi-phisher continuamente bombarda tutti i devices client wifi a portata forzandoli a distruggere l’associazione con l’access point, inviando costantemente pacchetti “Deauthenticate” o “Disassociate”.

2. La vittima accede a un’access point malevolo. Wifiphisher sniffa l’area e copia le impostazioni dell’access point bersaglio. Dopodichè crea un access point malevolo modellato per il bersaglio. Provvede anche alla creazione di un server NAT/DHCP per inoltrare traffico sulle giuste porte. Di conseguenza, a causa del passo precedente, il bersaglio sarà forzato alla connessione verso questo AP malevolo.

E siamo già a metà dell’opera.

3. Il bersaglio si ritrova su una pagina di phishing personalizzata e realistica. Wifiphisher sfrutta un web server minimale per rispondere alle richieste HTTP e HTTPS. Quando la vittima richiede una qualunque pagina da internet, wifiphisher risponderà con una pagina di fake-login realistica chiedendo le credenziali dell’access point legittimo o fornendo malware. La pagina sarà creata appositamente per la vittima o per la tipologia di access point che si sta attaccando, magari contendendo il logo del router in questione. WifiPhisher supporta diverti template realizzati dagli utenti della community in base ai differenti scenari di phishing.

Requisiti di sistema

Per ottenere il massimo da WifiPhisher, questi i requisiti consigliati:

– Kali Linux. Anche se chiaramente il software è compatibile e funzionante su altre distro UNIX.

– Un adattatore/scheda di rete che supporti la modalità AP (access point). I driver dovrebbero supportare netlink.

– Un secondo adattatore/scheda di rete che supporti la modalità Monitor e capace di effettuare injection. Se non è disponibile un secondo adattatore di rete, è possibile ugualmente eseguire il tool con il parametro --nojamming. In questo caso però non verrà effettuato l’attacco di de-autenticazione.

Installazione

Per installare l’ultima versione in sviluppo disponibile:

git clone https://github.com/sophron/wifiphisher.git # Download the latest revision cd wifiphisher # Switch to tool's directory sudo python setup.py install # Install any dependencies (Currently, hostapd, dnsmasq, PyRIC, blessings) |

In alternativa si può scaricare l’ultima versione stabile dalla pagina delle Release.

Utilizzo

All’interno della directory tools, eseguiamo il tool con wifiphisher o python bin/wifiphisher

Lanciando il tool senza opzioni, troverà automaticamente l’interfaccia di rete da utilizzare e interattivamente chiederà di scegliere l’ESSID del network bersaglio (scansionando ovviamente le reti wifi disponibili in quel momento) e lo scenario di phishing desiderato.

Esempio:

wifiphisher -aI wlan0 -jI wlan4 -p firmware-upgrade |

Questo comando spawna un access point sull’interfaccia wlan0 e inibisce l’access point scelto tramite l’interfaccia wlan4.

A quel punto scelto l’AP da mandar giù si applica lo scenario “Firmware Upgrade”. Uno scenario in cui si invita l’utente a inserire la password del wifi all’interno di una pagina che mostra l’aggiornamento di un ipotetico firmware.

Un altro esempio può essere:

wifiphisher --essid Vodafone-Wifi -p plugin_update -pK s3cr3tp4ssw0rd |

Che automaticamente seleziona l’interfaccia corretta. Prende di mira l’AP con ESSID “Vodafone-Wifi” e mette in atto lo scenario “Plugin Update”. L’Access point gemello sarà protetto dalla PSK s3cr3tp4ssw0rd.

Utile nel caso di reti in cui la password è già nota. Lo scenario “Plugin Update” fornisce un modo efficace per indurre la vittima a scaricare un eseguibile malevolo.

wifiphisher --nojamming --essid "FREE WI-FI" -p oauth-login |

Quest’ultimo comando, non prende di mira alcun network. Semplicemente crea un network wifi aperto chiamato “FREE WI-FI” e mette in atto uno scenario chiamato “oauth-login”.

E’ utile per acquisire bersagli in spazi pubblici. Lo scenario in questione permette di acquisire credenziali dai social network, come Facebook.

Ulteriori comandi e opzioni sono disponibili lanciando il comando wifiphisher -h.

Disclaimer

Non siamo responsabili per qualunque danno tu possa causare. L’uso di Wifi-phisher per l’attacco di infrastrutture senza mutuo consenso può essere considerata un’attività illegale. E’ responsabilità dell’utilizzatore ottemperare alle leggi locali e statali. Usate il buon senso.

Commenti