DoS (Denial of Service)

Se ne sente parlare, è un termine che si associa spessissimo agli attacchi hacker, ma cosa significa esattamente? Come funziona un attacco DoS?

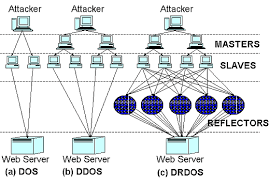

Denial of Service può facilmente essere tradotto letteralmente come “Negazione del servizio” ed è in sostanza quello che si prefigge l’attacco. E’ un termine generico per definire una categoria di attacchi che non è volta all’intrusione o al furto di dati, ma solamente a rendere non disponibile un certo servizio, tipicamente un web server.

Si basa sullo sfruttamento di una vulnerabilità intrinseca che unisce alla manipolazione di una connessione TCP/IP, il limte di gestione del traffico di un server.

Le comunicazioni su internet (ma anche sulle intranet aziendali), avvengono tramite il protocollo TCP/IP, il quale prevede che tutte le informazioni vengano inviate sotto forma di pacchetti. In pratica i dati vengono “spezzettati” e distribuiti all’interno di questi pacchetti che viaggiano in rete. Ogni pacchetto contiene una testata, dove è riportato l’indirizzo IP del mittente, quello del destinatario ed altre informazioni che identificano lo stato del pacchetto e il suo scopo.

Una qualsiasi connessione TCP/IP segue il principio del Three Way Handshaking, secondo il quale il client inizia la connessione verso il server inviando un pacchetto TCP contrassegnato con il flag “SYN“, il server invia una notifica di ricezione della richiesta generando un pacchetto con flag “SYN/ACK“, di seguito la connessione viene stabilita e mantenuta con dei pacchetti aventi il flag “ACK“. La fine della connessione è determinata dalla generazione di un pacchetto “FIN“.

Questo è ciò che succede durante una normale connessione, ma cosa succede se unvece di un singolo pacchetto SYN ne inviamo migliaia al secondo verso un’unica destinazione? Il risultato è che il server, ovvero chi riceve il pacchetto SYN, risponde inviando SYN/ACK finchè le sue possibilitò hardware e software lo permettono, ovvero finchè il livello di uso della CPU non salirà al 100% bloccando di fatto il server e quindi non permettendo nessun tio di operazione, sia essa di amministrazione locale della macchina sia in remoto. ovviamente anche tutte le connessioni dall’esterno non saranno possibili e quindi tutti i servizi, web server incluso, non risulteranno disponibili. Questa tecnica di attacco DoS viene definita Flooding, in quanto viene portata tramite l’invido di un flusso anomalo di pacchetti verso un’unica destinazione.

Esistono molti modi per difendersi dagli attacchi DoS che avvengono con la tecnica del flooding; quelli che avvengono tramite il protocollo TCP/IP possono essere contrastati limitando l’ampiezza di banda per un servizio, in questo modo non sarà mai possibile che il server riceva più di un determinato numero di pacchetti al secondo e di conseguenza non sarà mai soggetto a flooding.

Per quello che riguarda i flood di pacchetti ICMP (attacco meglio conosciuto come ping flood), e’ sufficiente configurare il firewall che protegge il server in modo che non permetta il transito dei pacchetti ICMP in ingresso.

Potrà sembrare assurdo, ma con questa semplice tecnica di attacco, sfruttabile anche con semplici tools presenti in rete, sono stati messi KO portali importantissimi come Yahoo!.

Benchè la tecnica del flooding sia ormai nota e arcinota agli amministratori di sicurezza delle reti aziendali, a volte ancora la si sottovaluta, esponendo i propri server, e quindi il proprio business, ad un danno di immagine ma soprattutto economico.

Commenti