QRLJacking

Oggigiorno le applicazioni utilizzano vari meccanismi di autenticazione. Autenticazione a due passaggi, autenticazione IPSec etc. Uno di questi meccanismi è l’autenticazione attraverso QR-Code. Utilizzata da moltissime web-app.

In questo post vediamo cos’è il QRLJacking e come viene usato per attaccare l’autenticazione basata su qr-code.

Cos’è un QR Code?

I Qr-code non sono nient’altro che un modo per storare delle informazioni all’interno di un’immagine quadrata (a mò di barcode), con dei marker che permettono con facilità la lettura di queste informazioni codificate da parte di dispositivi ottici (fotocamere, cam etc).

Come funziona il login con qr-code?

Il concetto è relativamente semplice. La web-app mostra il QR code sulla schermata di login. Prendendo il telefono e scansionando il qr-code si da accesso alla pagina web al nostro account. Nessuna password o nessun’altro meccanismo di login complesso. Non hai avuto neanche bisogno di sfiorare la tastiera. Se avete mai usato Whatsapp Web o WeChat su PC, questo metodo vi sarà già familiare.

Cos’è il QRLJacking?

E’ un acronimo che sta per Quick Response Code Login Jacking. E’ un vettore d’attacco basato su ingegneria sociale. Che affligge tutte le applicazioni che utilizzano un meccanismo di login basato su qr-code.

In breve l’utente vittima scansione il qr-code dell’hacker che porta dunque ad un hijacking della sessione.

Come funziona?

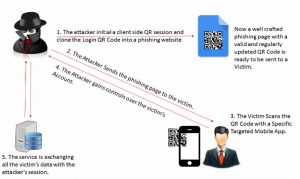

Qui l’attacco dietro le quinte:

1. L’hacker inizializza una sessione con qr-code lato client. Dopodichè clona questo qr-code su una pagina di phishing su un sito web, aggiornato e funzionante.

2. L’hacker invia il link alla pagina web alla vittima, spacciandolo per qualcosa che possa trarre in inganno.

3. La vittima scansione il qr-code sulla pagina con un’app mobile specifica (whatsapp, wechat etc.).

4. L’attaccante prende controllo dell’account della vittima, con una sessione pienamente funzionante e di norma permanente.

Mitigare l’attacco e raccomandazioni

La miglior raccomandazione che si possa dare è di non usare il login basato su qr-code, tranne se realmente necessario.

Inoltre è bene sempre controllare le sessioni attive del nostro account o restringere il login solo a determinate location/nazioni.

Applicazioni vulnerabili

Qui una lista di applicativi vulnerabili a questa tipologia d’attacco:

– Applicazioni di chat:

WhatsApp, WeChat, Line, Weibo, QQ Instant Messaging

– Servizi di Mail:

QQ Mail (Personal and Business Corporate), Yandex Mail

– eCommerce:

Alibaba, Aliexpress, Taobao, Tmall, 1688.com, Alimama, Taobao Trips

– Online Banking:

AliPay, Yandex Money, TenPay

– Software di gestione Mobile:

AirDroid

– Altri servizi:

MyDigiPass, Zapper & Zapper WordPress Login by QR Code plugin, Trustly App, Yelophone, Alibaba Yunos

Commenti