Intercettare i messaggi vocali inviati su Facebook Messenger!

Molte persone odiano scrivere lunghi messaggi mentre dialogano sulle app di messaggistica. Motivo per cui Whatsapp, Facebook Messenger, Telegram ed altre app, integrano nativamente la possibilità di inviare messaggi vocali audio.

Se avete l’abitudine di inviare ai vostri amici audio clip invece di scrivere lunghi messaggi testuali, su Facebook Messenger, allora siete suscettibili a un semplice attacco Man In The Middle (MITM), che potrebbe esporre i vostri messaggi vocali a dei possibili hacker.

La cosa ancora più preoccupante è che la vulnerabilità non è stata ancora patchata dal gigante dei social media.

Il ricercatore Egiziano Mohamed A. Baset ha raccontato come è possibile sfruttare la falla e come funzionerebbe l’attacco.

Come un attaccante è in grado di ascoltare i tuoi messaggi audio

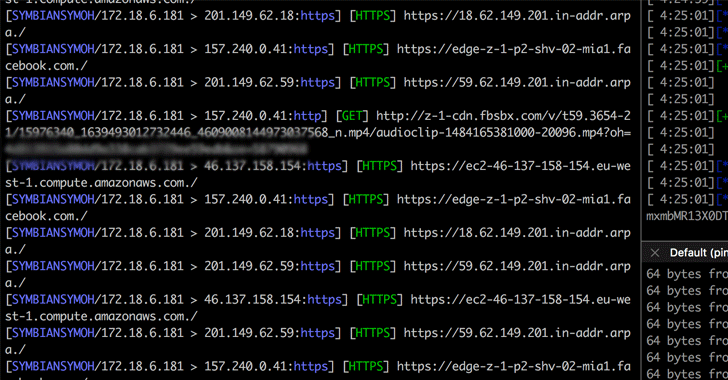

Quando si registra un messaggio audio, il clip viene caricato sui server CDN di facebook (https://z-1-cdn.fbsbx.com/...), da cui poi si attinge per l’invio all’interlocutore su HTTPS.

Ora, qualunque hacker all’interno della nostra LAN, che effettua un attacco MITM con SSL Strip può estrarre il link assoluto (con lo stesso token d’autenticazione embeddato nell’URL) di ogni file audio scambiato fra un utente e il suo interlocutore.

A quel punto l’attaccante usando SSL Strip retrocede il link da HTTPS a HTTP, permettendo all’attaccante di scaricare quei file audio senza alcuna autenticazione.

Magari vi starete chiedendo perchè gli hacker sono in grado di poterlo fare così facilmente.

Perchè è possibile?

I Server CDN di facebook non impongono una politica di HTTP Strict Transport Security (HSTS) che forza i browser o gli user-agent a comunicare con i server solo attraverso connessione HTTPS e dunque proteggere dagli attacchi di protocol downgrade.

Secondo, la mancanza di un’autenticazione efficace – Se un file viene condiviso fra due utenti su Facebook, non dovrebbe essere accessibile da nessuno eccetto loro, anche se qualcuno dovesse avere l’URL assoluta a quel file, con relativo token.

Come esempio, basta inviare un qualsiasi messaggio vocale ad uno dei nostri amici, effettuare l’attacco MITM e dunque ottenere l’URL assoluta a quel file per poterlo riprodurre da qualunque client e senza alcuna autenticazione.

Ancora vulnerabile

Nonostante il problema sia stato riportato e riconosciuto da Facebook. Facebook non ha offerto alcuna ricompensa al ricercatore, in quanto questi tipi di attacchi non sono coperti dal loro bug bounty program.

Questo parte del messaggio che il team adibito alla Sicurezza di Facebook ha scritto a Mohamed:

Siamo nel processo di rilascio di HSTS su vari nostri sottodomini. Il fatto che un sottodominio non sia stato ancora sottoposto a questo aggiornamento non costituisce un report valido per il nostro programma di ricompensa.

Sopra potete guardare la video dimostrazione di questo proof-of-concept, che mostra l’attacco in azione.

Commenti