HackLab – Preparazione di un Penetration Test

Quando qualcuno inizia ad interessarsi di hacking, pentesting e sicurezza informatica, dopo un certo e necessario periodo di studio, sente giustamente il bisogno di testare “sul campo” le nozioni apprese provando il brivido e l’emozione di un’attacco informatico. Come dargli torto!! Il problema però risiede nel fatto che stiamo parlando di una pratica pericolosa che se svolta senza le dovute autorizzazioni, clandestinamente e superficialmente può portare a denunce e gravi problemi con la giustizia. Ognuno è libero di fare ciò che vuole a proprio rischio e pericolo ma fortunatamente il web offre la possibilità agli “aspiranti hacker” di farsi le ossa su ambienti simulati e quindi di lavorare e provare le proprie abilità ripetutamente ed in assoluta tranquillità. Ultimamente sono sorti diversi centri e programmi di studio online focalizzati sulla sicurezza informatica e sulla figura del pentester ma è possibile ottenere ottimi risultati anche ingegnandosi, studiando ed applicandosi con passione e serietà (e gratuitamente).

L’hacking è fondamentalmente conoscenza… e questa può venire solo da voi!

Macchina virtuale

In questa guida pensata per i principianti vedremo insieme quali passi intraprendere per creare l’ambiente di lavoro adatto per i nostri studi.

Un programma indispensabile per questo genere di cose è VirtualBox di Oracle scaricabile all’indirizzo www.virtualbox.org, gratuito e distribuito sotto licenza GNU.

Non spenderò molte parole per descriverne il funzionamento perché è un programma ben noto e la rete è già piena di guide (molto ben fatte) che ne spiegano dettagliatamente il funzionamento e come utilizzarlo. Per chi utilizza un sistema Windows basterà scaricare il file .exe compatibile con propria versione, idem per gli utenti Linux che potranno scegliere tra file precompilati o binari. Le versioni basate su debian potranno scaricarlo semplicemente da terminale (meglio prima aggiornare sistema, distribuzione e Kernel) digitando da root:

apt-get install virtualbox

Al termine dell’installazione consiglio un nuovo aggiornamento per caricare alcuni file aggiuntivi.

Spendete un pò di tempo per verificarne il funzionamento e fare amicizia con i menù (piuttosto intuitivo).

Virtualbox come VMware sono programmi che permettono di virtualizzare un qualsiasi sistema operativo (rimando alle guide) e, risorse del computer permettendo, farli girare contemporaneamente esattamente come se fossero caricate su macchine singole ed indipendenti. L’hardware del computer host potrà essere condiviso alternativamente con la macchina virtuale rendendola di fatto assolutamente utilizzabile come un singolo PC.

Ovviamente non fà eccezione la connessione di rete che può essere gestita in modi diversi e secondo le necessità; questo è un aspetto molto importante per il nostro HackLab perché ci darà la possibilità di creare ambienti simulati con caratteristiche di una rete internet, intranet, Wlan e se necessita comprensiva di server.

Adesso è il momento di virtualizzare l’ambiente di lavoro che rappresenterà il sistema operativo o il web server da attaccare. Potrei suggerirvi “metasploitable2” ma credo che in molti abbandonerebbero solo guardando quella schermata nera…(fateci l’abitudine!), preferisco quindi suggerirvi di scaricare una delle tante CTF presenti sul sito vulnhub.com; ne troverete moltissime, per tutti i gusti e livelli di difficoltà.

CTF è l’acronimo di “Capture The Flag”. Si tratta di riproduzioni di architetture Web con alcune falle assolutamente verosimili (reali) che una volta scoperte e sfruttate permettono di conquistare una “bandiera” (un file.txt, una shell…) ed accedere a livelli superiori fino alla conquista totale del sito. Ogni CTF ha un numero diverso di obbiettivi da conquistare in ordine crescente di difficoltà ed implicano l’uso di tecniche diverse, dall’exploit diretto al sistema operativo, al CSS, SQL injection, privilege escalation, decriptazione, ecc…ecc… quindi oltre ad essere molto divertente ed istruttivo porta immancabilmente a perfezionare le proprie capacità.

Sempre sul sito vulnhub.com noterete che ogni CTF è corredata di una breve descrizione della stessa, di alcuni dettagli per farla funzionare correttamente, della data di pubblicazione e di un “walkthroughs” ovvero delle soluzione postate da qualche utente che ha vinto la sfida ed ha pubblicato il suo personale stile per riuscirci (0_o).

Mi permetto di darvi un consiglio: se veramente volete imparare ed immergervi nel mondo dell’hacking EVITATE di sbirciare fin dal primo momento le soluzioni…..lo farete in seguito per confrontare le vostre idee ed il vostro “modus operandi” con quello di altri, magari qualcuno che ne sa più di voi ha scelto strade più veloci e programmi diversi per ottenere gli stessi risultati, oppure ha utilizzato script di poche righe ma estremamente efficaci per automatizzare alcune operazioni….insomma, confrontarsi in questo campo può essere solo positivo!

A questo punto abbiamo tutto quello che serve… possiamo iniziare!

Per mostrarvi come funziona e come penetrare una di queste CTF ho scelto la PWNLab: init

Dopo aver fatto il download del file .ova aprite Virtualbox e dal menù “file” cliccate su “importa file”, posizionatevi sul path dove avete salvato il file, selezionatelo e cliccate su “apri”. Si aprirà una finestra dove compariranno tutti i settaggi già definiti, non toccate niente e cliccate su importa. Al termine del caricamento sulla colonna sinistra della finestra principale comparirà il vostro nuovo sistema operativo (in questo caso Debian) ma prima di avviarlo necessita qualche accorgimento; selezionatelo e cliccate su “impostazioni” per aprire un menù suddiviso per categorie:

Sistema: abilitate con un segno di spunta le funzionalità estese I/O e sotto la voce processore le funzionalità estese PAE/NX

Rete: abilitate una scheda di rete selezionandone il tipo (Nat, scheda con bridge,…) ed il nome che varierà secondo il tipo di connessione selezionata (wlan0 o eth0 stanno per connessione wireless o cavo). Nel sottomenù Avanzate selezionate una scheda di rete (quella di default va benissimo) e spuntate “cavo connesso”. Prendete anche nota del MAC assegnato a quella scheda….vi servirà.

Salvate tutto cliccando su “OK” ed avviate la macchina virtuale; apparirà una finestra tipica di Linux e dopo un po’ la richiesta di login. A questo punto il server è pronto ed attivo…riducete virtualbox ad icona (senza chiuderlo) ed iniziamo a lavorare!

Dato che la descrizione dell’attacco sarà un po’ lunga e corredata di immagini per il momento concludo qui e rimando al prossimo articolo ma prima di chiudere è giusto vedere la macchina attiva nella rete.

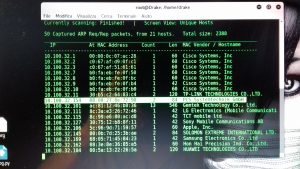

Dal mio terminale di Kali digito: netdiscover -r 10.100.32.0/24 (ovviamente l’IP cambia a seconda della sottorete nella quale vi trovate)

Perdonatemi l’immagine scadente… focalizzatevi piuttosto sull’obbiettivo (evidenziato) che ho semplicemente riconosciuto grazie all’indirizzo MAC evitando così di scansionare tutti gli indirizzi IP alla ricerca di qualcosa che somigliasse ad un server. Dall’immagine si evince che sono collegato ad una Wlan con più router ed utenti connessi che potrebbero prendere visione del server virtualizzato se non fossero tutti presi a navigare in internet; questo accade quando si imposta la rete “Scheda con bridge”.

Intanto potete iniziare a scansionare l’IP della vostra macchina target, a visionarne la pagina, enumerare le porte ed a studiare il modo di entrarvi…

Buon Hacking a presto!

DR@KE

Commenti