Ransom32: Il primo ransomware Javascript

I Software come servizio (o SaaS) sono un modello relativamente nuovo che viene utilizzato dalle compagnie di software per gestire gli affari – con successo. Quindi non è una sorpresa che gli autori di malware e gli hacker stiano provando ad adottare questo modello per i loro scopi malevoli. Nell’ultimo anno sono nate molte di queste campagne di “Ransomware come Servizio”, per esempio Tox, Fakben o Radamant. Oggi ci focalizziamo sulla più nuova di queste campagne.

Ransom32

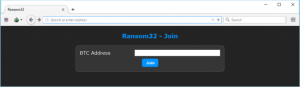

A primo impatto Ransom32 sembra una delle tante campagne di malware presenti. Le registrazioni vengono gestite attraverso un server nascosto nel Tor network. Basta un semplice indirizzo Bitcoin dove desideri che i fondi generati dal tuo ransomware vengano inviati.

Tutto ciò di cui hai bisogno per ottenere il tuo ransomware personalizzato è un indirizzo Bitcoin al quale inviare i tuoi guadagni

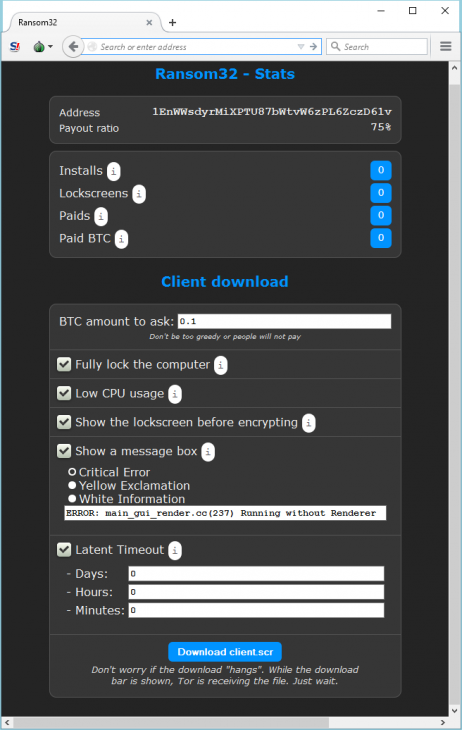

Una volta inserito l’indirizzo Bitcoin, accederai ad un rudimentale pannello di amministrazione. Nel pannello dell’amministratore, puoi ottenere varie statistiche, per esempio quante persone hanno effettuato un pagamento o quanti sistemi sono stati infettati. Puoi anche configurare il tuo “client”, che è il termine utilizzato per il malware stesso. E’ possibile cambiare la quantità di Bitcoins che il malware richiede o configurare parametri come i falsi messaggi che il malware deve mostrare durante l’installazione.

Un’interfaccia Web ti permette di controllare quanti sistemi ha infettato il malware, quanti Bitcoin ha guadagnato e ti permette di apportare ulteriori modifiche al malware.

Cliccando su “Download client.scr” si genera un malware secondo le impostazioni inserite e inizierà il download del file malware di 22 MB. A questo punto diventa evidente che Ransom32 è molto diverso da altri ransomware, che raramente superano 1 MB. Infatti, la maggior parte degli autori di ransomware utilizza la dimensione ridotta dei file malevoli come punto di forza nel pubblicizzare le loro campagne nell’ambiente delle comunità hacker. Ransom32 ha decisamente attirato la nostra attenzione.

Analizziamo il ransomware

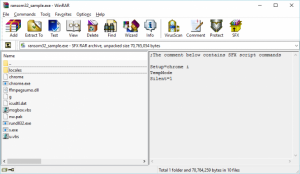

Dopo un’attenta analisi i file scaricati risultano essere un archivio WinRAR che si auto-estrae:

Il malware utilizza il linguaggio di scripting implementato in WinRAR per spacchettare automaticamente il contenuto dell’archivio nella directory dei file temporanei dell’utente, ed esegue il file “chrome.exe” contenuto nell’archivio. I file nell’archivio hanno i seguenti scopi:

– “chrome” contiene una copia della licenza GPL.

– “chrome.exe” è un’applicazione in pacchetto NW.js e contiene l’effettivo codice malware e il framework necessario per far funzionare il malware.

– “ffmpegsumo.dll”, “nw.pak”, “icudtl.dat” e “locales” contengono i dati necessari per fare in modo che il framework NW.js funzioni correttamente.

– “rundll32.exe” è una copia rinominata del Tor client.

– “s.exe” è una copia rinominata di Optimum X Shortcut, un’utility per creare e modificare il Desktop e le shortcut del menù Start.

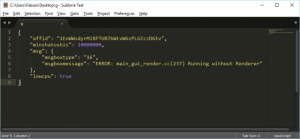

– “g” contiene le informazioni per la configurazione del malware come configurato nell’interfaccia web.

– “msgbox.vbs” è un piccolo script che mostra un messaggio popup personalizzato e viene utilizzato per mostrare la casella messaggi configurata.

– “u.vbs” è un piccolo script che enumera ed elimina tutti i file e le cartelle in una directory specifica.

La cosa più interessante nel pacchetto è decisamente “chrome.exe”. Dopo una prima analisi, “chrome.exe” sembra essere una copia del browser Chrome. Solo la mancanza di un’effettiva firma digitale e le informazioni della versione ci fanno capire che il file non è un browser Chrome. Dopo ulteriori analisi, il file risulta essere un’applicazione pacchetto NW.js.

Usare le tecnologie web moderne per i Ransomware

Quindi che cos’è esattamente NW.js? NW.js è essenzialmente un framework che ti permette di sviluppare normali applicazioni desktop per Windows, Linux e MacOS X utilizzando JavaScript. Si basa sul più popolare Node.js e sui progetti Chromium. Quindi se Javascript solitamente è ben infiltrato nel tuo browser e non può toccare il sistema su cui gira, NW.js permette un controllo maggiore e un’interazione con il sistema operativo sottostante, facendo in modo che JavaScript faccia tutto quello che “normali” linguaggi i programmazione come C++ o Delphi fanno. Il vantaggio per lo sviluppatore è che può trasformare le applicazioni web in normali applicazioni desktop con facilità. Per gli sviluppatori di applicazioni desktop normali, c’è il vantaggio che NW.js è in grado di far girare lo stesso JavaScript su piattaforme diverse. Quindi c’è bisogno solo che un’applicazione NW.js sia scritta una sola volta ed è immediatamente utilizzabile su Windows, Linux e MacOS X.

Questo significa inoltre che, almeno in teoria, Ransom32 potrebbe essere facilmente trasformato in pacchetto sia per Linux che per Mac OS X. Fino ad oggi non abbiamo ancora visto nessuno di questi pacchetti, il che rende Ransom32 (per il momento) solo per Windows. Un altro grande vantaggio per l’autore del malware è che NW.js è un’applicazione e un framework legittimo. Quindi non è una sorpresa che anche dopo quasi 2 settimane dalla creazione del malware, la signature coverage è ancora decisamente cattiva.

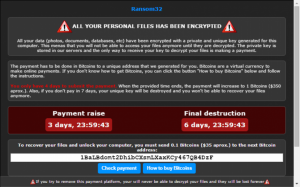

Una volta che Ransom32 arriva su un sistema e viene eseguito, inizialmente spacchetta tutti i file nella cartella dei file temporanei. Da lì si auto-copia nella directory %AppData%\Chrome Browser. Utilizza il file aggregato “s.exe” per creare una shortcut nella cartella Startup dell’utente chiamata “ChromeService” che farà in modo che il malware sia eseguito su ogni boot. Il malware poi inizierà a fare in modo che il client Tor stabilisca una connessione con il suo comando e che controlli il server (server C2) nascosto all’interno della porta 85 del Tor network. Una volta stabilita la connessione con il server C2 per negoziare l’indirizzo Bitcoin su cui l’utente infettato deve pagare il riscatto e una volta scambiata la chiave cryptata per decriptare, il malware mostrerà il suo intento malevolo.

Ora inizierà a criptare i file dell’utente. Vengono attaccati tutti i file con le seguenti estensioni.

*.jpg, *.jpeg, *.raw, *.tif, *.gif, *.png, *.bmp, *.3dm, *.max, *.accdb, *.db, *.dbf, *.mdb, *.pdb, *.sql, *.*sav*, *.*spv*, *.*grle*, *.*mlx*, *.*sv5*, *.*game*, *.*slot*, *.dwg, *.dxf, *.c, *.cpp, *.cs, *.h, *.php, *.asp, *.rb, *.java, *.jar, *.class, *.aaf, *.aep, *.aepx, *.plb, *.prel, *.prproj, *.aet, *.ppj, *.psd, *.indd, *.indl, *.indt, *.indb, *.inx, *.idml, *.pmd, *.xqx, *.xqx, *.ai, *.eps, *.ps, *.svg, *.swf, *.fla, *.as3, *.as, *.txt, *.doc, *.dot, *.docx, *.docm, *.dotx, *.dotm, *.docb, *.rtf, *.wpd, *.wps, *.msg, *.pdf, *.xls, *.xlt, *.xlm, *.xlsx, *.xlsm, *.xltx, *.xltm, *.xlsb, *.xla, *.xlam, *.xll, *.xlw, *.ppt, *.pot, *.pps, *.pptx, *.pptm, *.potx, *.potm, *.ppam, *.ppsx, *.ppsm, *.sldx, *.sldm, *.wav, *.mp3, *.aif, *.iff, *.m3u, *.m4u, *.mid, *.mpa, *.wma, *.ra, *.avi, *.mov, *.mp4, *.3gp, *.mpeg, *.3g2, *.asf, *.asx, *.flv, *.mpg, *.wmv, *.vob, *.m3u8, *.csv, *.efx, *.sdf, *.vcf, *.xml, *.ses, *.dat |

Il malware non cripterà file localizzati in directory che contengono le seguenti string:

– :\windows\

– :\winnt\

– programdata\

– boot\

– temp\

– tmp\

– $recycle.bin\

I file vengono criptati utilizzando AES con una chiave 128 bit utilizzando CTR come metodo di blocco. Una nuova chiave viene generata per ogni file. La chiave viene criptata utilizzando un Algoritmo RSA e una chiave pubblica ottenuta dal server C2 durante la prima comunicazione.

La chiave AES criptata è contenuta insieme ai dati AES criptati nel file ora criptato.

Il malware offre tra l’altro di decriptare un singolo file per dimostrare che l’autore del malware è in grado di decriptare.

Durante questo processo il malware invierà la chiave AES criptata da un file scelto al server C2 e otterrà la chiave AES di decriptaggio.

Come fare a proteggersi da Ransom32?

Come già spiegato nell’ultimo articolo sul ransomware, la protezione migliore rimane una forte e sicura strategia di backup. Ribadiamo che la tecnologia di blocco utilizzata da Emsisoft Anti-Malware e Emsisoft Internet Security risulta essere la seconda migliore opzione di difesa, visto che tutti i nostri utenti sono protetti da questo e da centinaia di altre varianti di ransomware senza bisogno di firme.

Consideriamo i ransomware una delle più grandi minacce dell’ultimo anno e faremo in modo di continuare le nostre analisi nel prossimo anno, per fare in modo che i nostri utenti siano più al sicuro possibile.

Commenti